做为一个资深的IT专家,我肖飞在这里教几招给大家,防止大家在团购网被骗。

1.不要被美丽的外表所蒙蔽。建立一个团购网的成本很低,团购网的页面简单,一般不会超过1万元,所以不要因为团购网的页面如何美丽,而相信运作团购网的公司就有实力。

2.不要因为超级低的团购价而冲动。当今社会传统行业存在暴利的很少,一般毛利润在15%-20%左右,我在一团购网上看到,一个火锅原价58元,团购价8元,你就可以想到如果这个火锅不是量减少了,就是店家赔钱赚吆喝,可是团购的人越多,店家赔的越多,店家根本就赔不起,所以这个信息就是一条骗子信息。天上不会掉馅饼的。过于离谱的团购价那一定就是骗人的。

3.在未经过验证之前不要轻易打款。上海闵行一家团购网几乎以市场价的半价销售数码产品,导致大量人员被骗,金额高达上百万,网站方甚至在团购活动已经结束,还告诉客户现在还能团购,只要尽快打款。各种信息都表明其是家骗子公司,你就算到厂家提货,你能拿到半价的货吗?如果数码产品利润空间有100%,那么价格战早就打起来了。团购活动已经结束,就算还有货,正规公司也会建议你参与下一次团购,而不会让你尽快打款补单。

4.如何验证公司?面对这么多团购网,有些是公司运作,有些是个人或者小团队运作,那么如何辨别哪些是骗子团购网呢?

首先,看网站介绍,找到公司名字,在百度里搜索,看看其公司以前是做什么的?如果没有任何结果,80%是骗子公司。

其次,打电话去公司咨询,如果没有转分机,或者没有客服坐席的,而是电话一通直接有人接的,那么这个很可能就是个人或者小公司,其实个人或者小公司根本无能力运作一个团购网,你要是打款了基本上是有去无回的。

第三,咨询过程中,网站方急着让你打款,并对你的咨询几乎全部OK的,可见其目的就是让你尽快付钱的,80%也是骗子公司。

第四,你在百度里搜索该团购网的名字,看看有没有人对这个团购网的评价,并且看看这个团购网被收录的页面数,都可以从侧面去评估这个团购网生存时间长短,用户的口碑,如果搜索都没啥结果的,那么这个网站是新网站,那么你就应该质疑它公司的运作能力。

我肖飞在这里再次提醒大家,天上不会掉馅饼,优惠得离谱的东西不要买,那些都是骗人的陷阱,切记,切记!

freebsd的命令:

在某个目录里执行 du -h -d 1 可以查看目录里的每个子目录的大小

df -h可以查看各mount点及磁盘空间的使用率!

linux的命令:

linux下则为: du -h --max-depth=1

onodes是根据磁盘空间自动设定的,也有办法调整

调整Inode数量

另外,每个分区的Inode数目是有限的。

可以使用df -i来查看

# df -i

Filesystem Inodes IUsed IFree IUse% Mounted on

/dev/mapper/VolGroup00-LogVol00

1958400 97435 1860965 5% /

/dev/sda1 26104 32 26072 1% /boot

/dev/shm 23850 1 23849 1% /dev/shm

当一个磁盘分区(文件子系统)的Inode被用光的时候,是无法再创建文件的。

这种情况在邮件服务器或者BBS这种系统中容易出现,因为用户创建了很多小文件的情况。

要增加Inode的数量只能umount文件系统,然后用newfs命令来调整

#newfs /dev/sda1 -i 调整字节/inode的比例,来达到增加创建inode数目的目的。

磁盘空间一定的情况下,当然比例越小,能创建的Inode就越多

不过注意。调整Inode相当于重新格式化了分区。原有的文件都会丢失

所以确实需要调整的话,先要备份数据;

或者在服务器搭建时预先设置好。

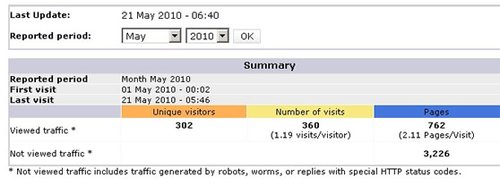

Web 流量分析工具多不胜数,从 WebTrends 这样专业而昂贵的,到 Google Analytics 这样强大而免费的,从需要在服务器端单独部署的,到可以从前端集成的,不一而足。本文收集并介绍了10个功能强大的开源 Web 流量分析工具,因为是开源的,因此可以免费部署到你的网站。

TraceWatch

TraceWatch 是一个开源 Web 流量分析程序,支持实时分析,可以提供深度分析报告。

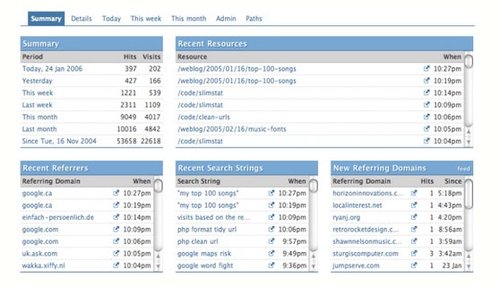

SlimStat

基于 PHP-MySQL,同时,可以像 Google Analytics 那样,通过 JavaScript 或 PHP 脚本集成到网站。

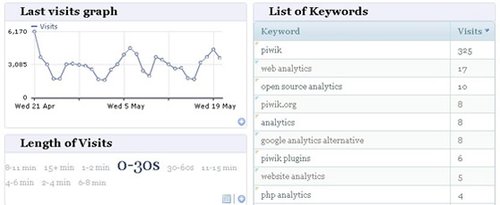

Piwik

可以生成站点的详细的实时访问报告,基于 PHP 和 MySQL,也可以像 Google Analytics 那样在前端集成。

Open Web Analytics

基于 PHP,内置对 WordPress,Gallery 以及 MediaWiki 的支持。

W3Perl

W3Perl 是一个 Web Log 分析工具。

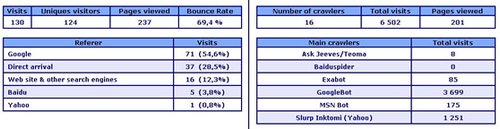

CrawlTrack

CrawTrack 是一个很好的 Google Analytics 的开源替用品,提供非常独特的报告,比如,CrawTrack 可以帮你预防诸如 SQL 注射一类的攻击。

BBClone

BBClone 是一个 Web 计数器,可以提供很详细的访问报告。基于 PHP。

PhpMyVisites

基于 GNU/GPL 开源协议,可以提供很详细的,有关访问者信息的报告,它的 GUI 界面很有趣而且实用,安装也很简单。

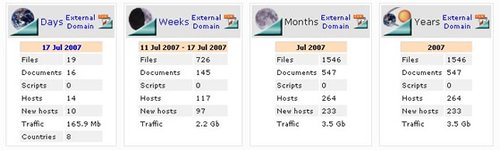

AWStats

可以提供非常强大的,关于网站,FTP 站点,乃至 Email 服务器的访问分析报告,基于 CGI。

Grape

Grape 的界面比较简单,功能虽然不多,但很实用。

本文国际来源:reencoded.com 10 amazing open source web analytics (原文作者:denbagus)

It seems that you have set "varmfs=YES" in you /etc/rc.conf or /var is not popular writable

然后按照下面的操作就可解决。

vi /etc/rc.conf

varmfs="NO"

populate_var="NO"# mdconfig -a -t swap -s 30M

这就会在虚拟内存中申请30M空间,并创建虚拟磁盘,使用的虚拟设备为第 一个md设备md0,如果系统中的md0设备已经被占用,那么mdconfig就依序向后寻找下一个空余的md设备,并创建它。由于mdconfig能自 动创建新的设备,这样就解决了在内核配置文件指定伪设备数量的问题。

也可以使用-u指定使用的md伪设备的序号,例如下列命令将创建md10,并使用它作为虚拟磁盘设备:

# mdconfig -a -t swap -s 30M -u 10

上面的命令都是使用虚拟内存空间作为数据存储空间,是由swap参数指定的。同样,使用mdconfig也能从内核空间中创建虚拟磁盘,此时-t指定的存储类型参数为malloc,这告诉内核使用内核的MALLOC方法申请内存。

# mdconfig -a -t malloc -s 30M

这种方法就相当于老的md设备的申请内存的方法,但显然更为灵活,因为可以在具体使用过程中申请内存和设备,这是因为FreeBSD 5.0的内核允许更灵活的使用MALLOC内存申请方式。当然,一般还是主要使用swap申请虚拟空间的内存。

由于mdconfig和伪设备md将完全代替vnconfig和伪设备vn,那么使用mdconfig也能创建使用文件作为虚拟磁盘的与vn兼容的方式,这需要指定存储类型参数为vnode,并使用 -f指定具体的存储数据的物理文件名字。

# mdconfig -a -t vnode -f imagefile -s 30M

在使用mdconfig配置好虚拟磁盘之后,就可以使用disklabel、newfs、mount等管理虚拟磁盘。而在不需要这些虚拟磁盘的时候,就可以卸载相应的文件系统,并使用mdconfig删除指定的磁盘等。

# mdconfig -l

使用参数”-l”,则mdconfig列出系统中所有的虚拟磁盘设备。

# mdconfig -d -u 0

为了删除指定了磁盘,需要使用”-d"参数,而使用"-u 0”则指定删除序号为0的虚拟磁盘,即md0。

2010/07/04 11:34

2010/07/04 11:34